Für Datensicherungen und als Medien-Server im Heimnetz verwende ich seit vielen Jahren OpenMediaVault (OMV). In diesem Beitrag möchte ich das System grob vorstellen und zeigen, wie man das Betriebssystem Schritt für Schritt installiert.

Die Anforderungen, die zu der hier gezeigten Konfiguration führten, sind:

- Günstiges System, möglichst aus vorhandenen Komponenten

- Absicherung gegen Ausfall von Festplatten

- Leises System

- Maximal im Gigabit-LAN mögliche Geschwindigkeit bei Dateiübertragungen (ca. 100 MB/s)

- Windows-Dateifreigabe (SMB/CIFS)

- UPnP/AV-Medienstreaming (DLNA) für Wiedergabe von Filmen auf meinem Fernseher

Anfangs nutzte ich freeNAS, ein Betriebssystem, welches direkt vom USB-Stick startet und das ZFS-Dateisystem für RAID verwendet. Das war aber genau das Problem: Viele USB-Sticks sind eigentlich am wenigsten für den Dauerbetrieb geeignet und ZFS benötigt große Mengen an RAM (ca 1 GB RAM pro TB Speicherplatz). Für das kleine Heimnetz, dessen Geschwindigkeit ohnehin durch das Gigabit-Netzwerk eingeschränkt ist, ist dies völlig über das Ziel hinausgeschossen.

Sehr zufrieden bin ich mit einem Software-RAID in OpenMediaVault. Dazu benötigt man im Vergleich zu freeNAS eine weitere Festplatte für das Betriebssystem, dafür allerdings weniger RAM und keinen USB-Stick. Auch das Abschalten von Festplatten (Spin Down) ist bei OMV problemlos möglich.

Um OpenMediaVault zu installieren, kann man sich ein Image auf der Webseite herunterladen oder einen einfachen Umweg über Debian gehen und OMV in Debian installieren. Letzteres ermöglicht bereits seit einigen Versionen, das System über UEFI zu starten und man hat weitaus mehr Möglichkeiten bei der Partitionierung, daher wird dies in diesem Artikel so beschrieben.

Verwendete Hardware

Ein Gigabyte GA-F2A85X-UP4 mit AMD A6-5400K tut seit vielen Jahren seinen Dienst in meinem NAS, es war mit 7 SATA-Ports insgesamt gebraucht günstiger als ein einzelner 6-Port-Hardware-RAID-Controller. Man muss an dieser Stelle eben immer sehen, welche Dinge für welche Einsatzzwecke gedacht sind. Kein Heimnetz-NAS benötigt Highend-Server-Hardware.

Hardware-RAID-Controller sind für solche Zwecke völlig überdimensioniert und bringen bei einem NAS für Zuhause keine Vorteile. Natürlich benötigt ein Software-RAID Prozessorleistung, aber genau dazu ist der Prozessor da und der hat sonst ohnehin nichts zu tun. Dafür lässt sich ein Gaming-Mainboard mit vielen SATA-Ports gut zweckentfremden. Ich nutze bewusst SATA und nicht SAS, da das für den Heimgebrauch völlig ausreichend ist und ich weder Geld im Überfluss besitze noch sich das in irgend einer Form rechnet oder bemerkbar macht.

Als Gehäuse verwende ich einen günstigen Chenbro SR11169 Atx-Tower aus Stahl mit genügend 3,5“-Laufwerksmontagemöglichkeiten. Für die Kühlung habe ich alle Öffnungen außer der Front vor den Festplatten zugeklebt, der Lüfter vom Netzteil sowie ein weiterer 120-mm-Lüfter von Noiseblocker blasen nach außen. Die Zuluft strömt so über die Festplatten ins Gehäuse hinein und kühlt diese ausreichend.

Als Speicher verwende ich 6x 3-TB-Festplatten DT01ACA3 von Toshiba, eine wurde bereits durch eine 3-TB-Festplatte von Hitachi ersetzt. Das Betriebssystem ist auf einer Samsung SSD 850 mit 230 GB installiert, die ich noch übrig hatte, die SSD ist in einem 3,5-Zoll-Rahmen montiert.

Nachfolgend möchte ich zeigen, wie ich das NAS mit dieser Hardware eingerichtet habe – inklusive Boot über UEFI.

Einstellungen im UEFI-Bios

Im UEFI-Bios müssen einige Einstellungen vorgenommen werden, die vor allem dazu dienen, dass das System ohne Monitor und ohne Tastatur startet.

- Alle Warnungen zu fehlender Tastatur werden abgeschaltet.

- Starten mit integrierter Grafikkarte wird erzwungen.

- Speziell bei diesem Board musste ich den HPET Timer und ErP deaktivieren. Diese führten zum Absturz des Kernels (mir ist nicht genau klar, weshalb).

- Mit Soft-Off by PWR-BTTN kann eingestellt werden, dass der PC beim Drücken der Power-Taste sofort herunterfährt. Damit lässt sich das NAS gut herunterfahren.

- SATA-Hotplug wird deaktiviert.

- Legacy-Modus wird abgeschaltet, es wird ausschließlich über UEFI gebootet.

- Secureboot deaktivieren

Die Steuerung der Lüfter erfolgt ohne besondere Einstellungen auch direkt über das Mainboard, die Standard-Werte waren hier brauchbar. Nicht benötigte Geräte (Serielle Schnittstelle und Soundkarte) habe ich deaktiviert.

Installation von Debian

Für die Debian-Installation nutzen wir eine Minimalinstallation (netinst). Debian gibt es auf der Offiziellen Webseite unter „Debian besorgen“ unter „Ein kleines Installations-Image„, dann bei „kleine USB-Sticks“ das passende Image herunterladen (nicht auf „Winzige USB-Sticks“!).

Für die Installation verbinden wir unseren NAS-Rechner per Kabel mit unserem Netzwerk, das eine IP über DHCP automatisch zuweist und haben Maus, Tastatur und Monitor angeschlossen.

USB-Stick vorbereiten

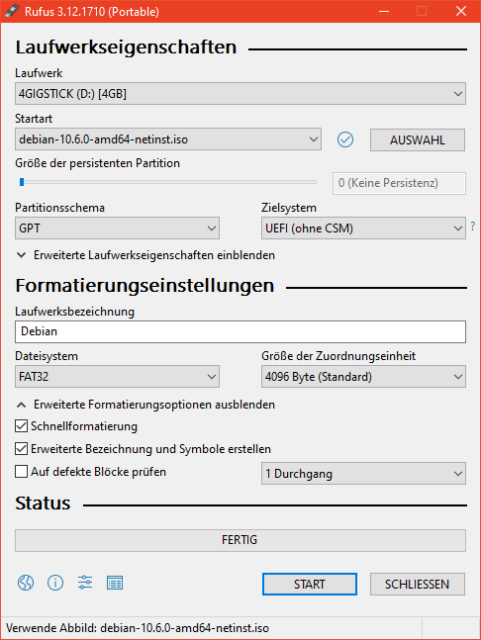

Unter Windows empfehle ich das Tool „Rufus“, um die ISO-Datei auf einen USB-Stick zu kopieren. Rufus ist einigermaßen selbsterklärend, man wählt den Ziel-USB-Stick und das Image aus und ein paar weitere Kleinigkeiten.

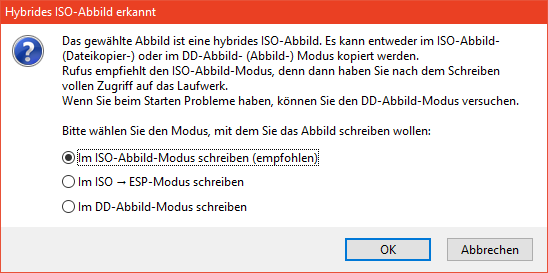

Wichtig ist, dass wir an dieser Stelle „UEFI“ als Zielsystem verwenden. Nach Klick auf „START“ wird gefragt, wie das ISO-Abbild kopiert werden soll.

Obwohl hier geschrieben wird, dass bei Problemen der DD-Abbild-Modus verwendet werden soll, hatte bei mir nur der ISO-Abbild-Modus funktioniert.

Debian installieren

Die nun folgende Installationsanleitung habe ich in einer virtuellen Maschine erstellt, die über einige virtuelle Festplatten verfügt und über EFI bootet (Screenshots sind sonst schwer zu erstellen). Das sieht man an den Festplattenbezeichnungen, die später auftauchen.

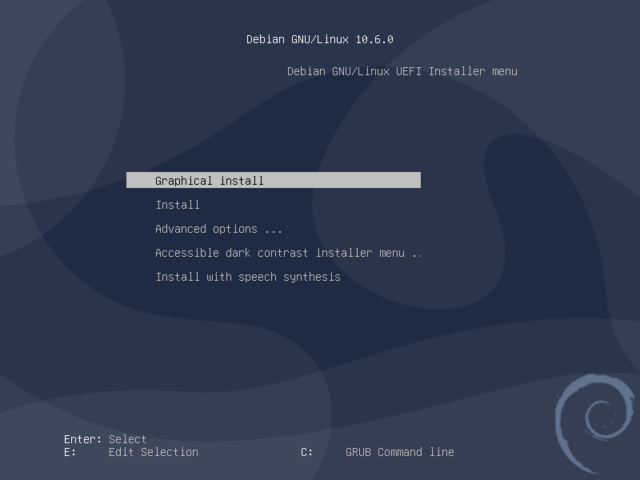

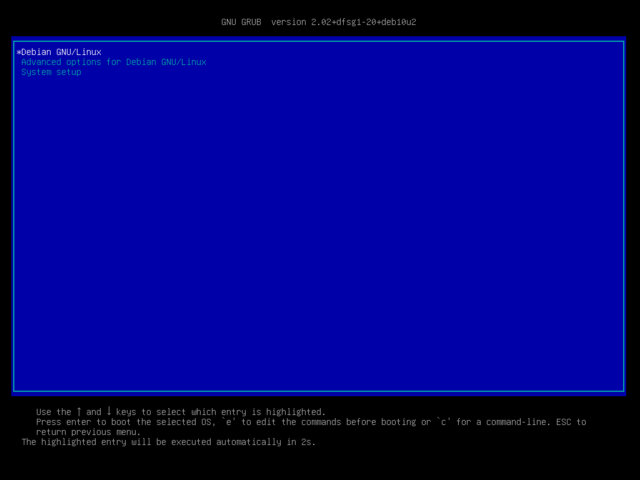

Der Stick wird in den Rechner gesteckt (wohin sonst, Du Sittenstrolch). Wir starten den Rechner und booten vom USB-Stick über das Boot-Menü (meist F12 oder F8). Wenn alles gut funktioniert, begrüßt uns ein Debian UEFI Installer Menü.

Wir starten die grafische Installation – das bedeutet nur, dass wir grafisch durch die Installation geführt werden.

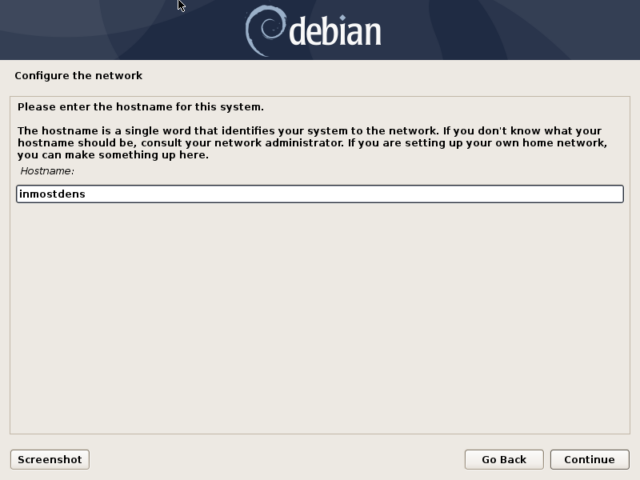

Es wird zu Beginn nach einem Hostname gefragt – an dieser Stelle tippen wir den Rechnernamen ein, mit dem wir das NAS später im Netzwerk ansprechen möchten. Ich nenne das NAS an dieser Stelle „inmostdens“.

Wer ein übliches Heimnetzwerk ohne festen Domaincontroller oder eigene DNS-Spielereien hat, lässt das anschließende Feld bei „Domain Name“ einfach leer.

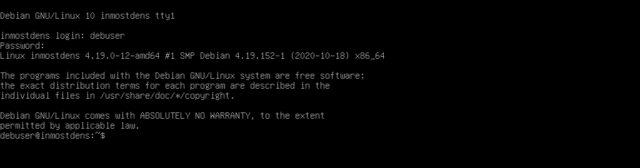

Es werden nun ein paar Dinge zu den einzurichtenden Benutzern abgefragt. Diese benötigen wir später nur noch selten, sind aber bei der Installation anzugeben. Es wird u. a. ein Passwort für den Root-Zugang erstellt sowie ein erster Nutzer (den wir danach nicht mehr nutzen), den ich hier einfach „debuser“ nenne.

Wir klicken uns durch und legen folgendes fest:

- Root-Passwort

- Vollständiger Name eines neuen Benutzers „Debian Installation User“

- Benutzername für den Account: „debuser“ (bitte nicht admin nennen!)

- Passwort für „debuser“

Diese Passwörter gut merken und ggf. notieren. Man benötigt sie selten.

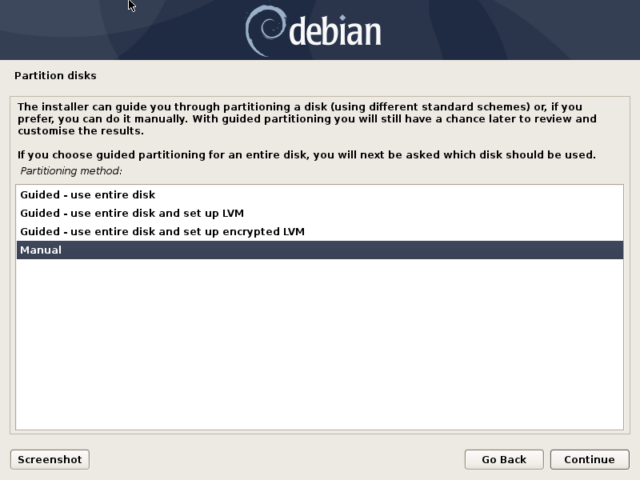

Nachdem Nutzer und Passwörter erstellt sind, folgt die Partitionierung und ab hier wird es trickreich. Wir wählen die Manuelle Partitionierung, da wir auf SSD-Laufwerken keine Swap-Partition erstellen möchten und außerdem von UEFI booten möchten. Die Partitionen manuell einzurichten ist nicht so schwierig wie es klingt.

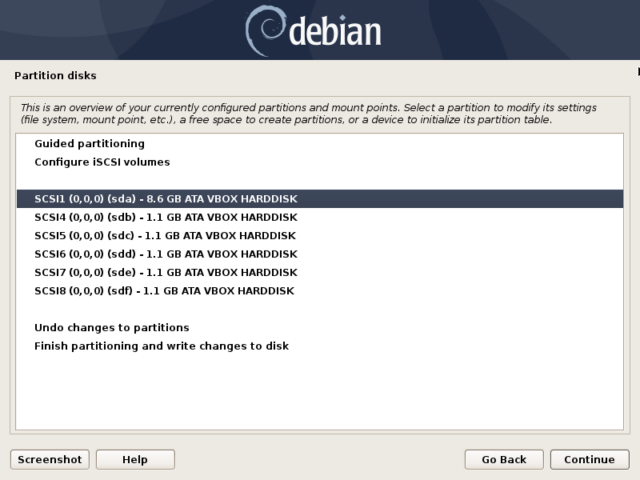

In der folgenden Ansicht navigiert man mit Doppelklick auf die Listeneinträge oder wählt diese aus und klickt auf „Weiter“.

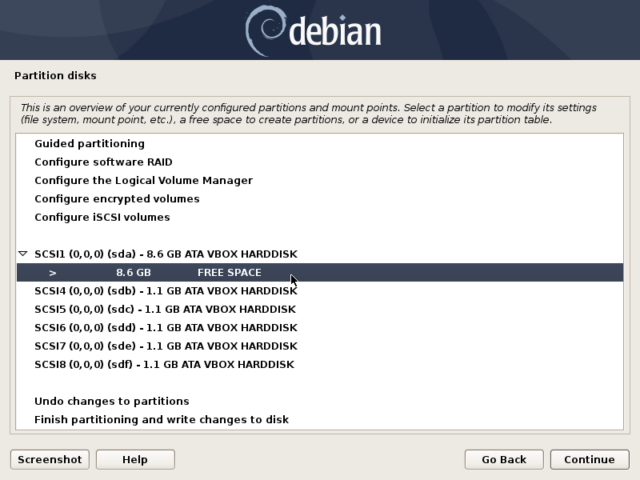

Die Festplatten erscheinen in der Reihenfolge, wie sie am SATA-Controller angeschlossen sind, als sda, sdb, sdc und so weiter. Die Festplatte, auf der sich das Betriebssystem befindet, wird nun partitioniert. Man kann in der Liste per Doppelklick navigieren oder immer einen Eintrag auswählen und auf Weiter/Continue klicken.

Sollte schon etwas auf der Festplatte vorhanden sein, werden alle Partitionen und Partitionstabellen zuerst entfernt. Dazu auch auf die Festplatte doppelklicken.

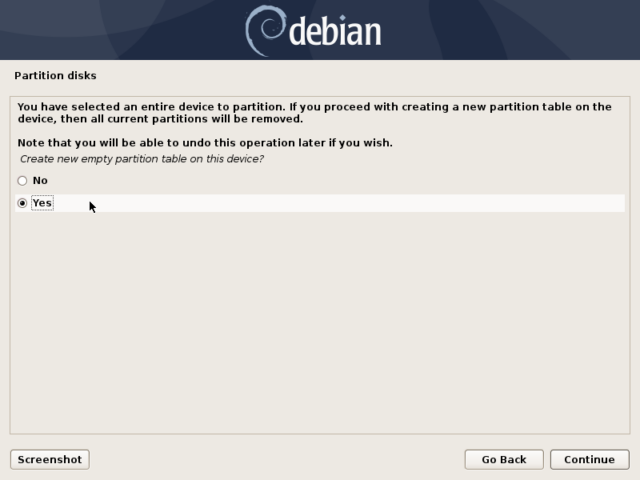

Mit Doppelklick auf unsere System-Festplatte werden wir dann gefragt, ob wir eine neue leere Partitionstabelle erstellen möchten – das tun wir.

Der freie Speicherplatz erscheint in der Liste, mit Doppelklick erstellen wir dort die erste neue Partition, die EFI-Systempartition.

Die Partition muss nicht besonders groß sein, 512 MB reichen gut aus. Die Partition wird zum Beginn des Speicherplatzes erstellt.

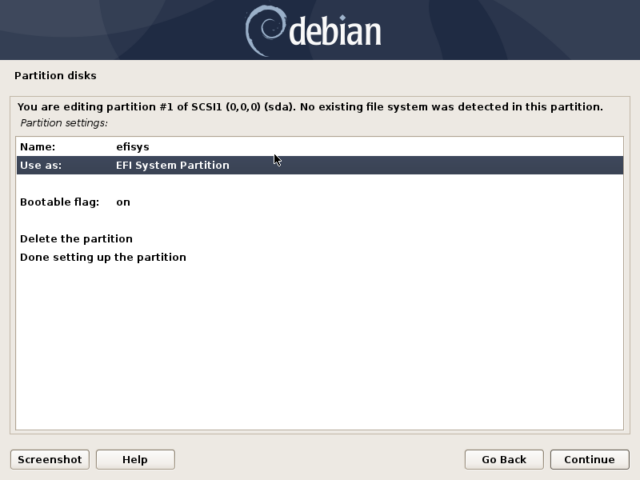

Wir legen mit einem Doppelklick fest, dass es sich hier nicht um eine Ext4-Partition handelt sondern um die EFI-Systempartition. Als Name kann man etwas beliebiges eingeben, ich nenne sie „efisys“. Nach dem Ändern zur EFI-Systempartition entfallen viele Angaben und auch das Boot-Flag ist gesetzt.

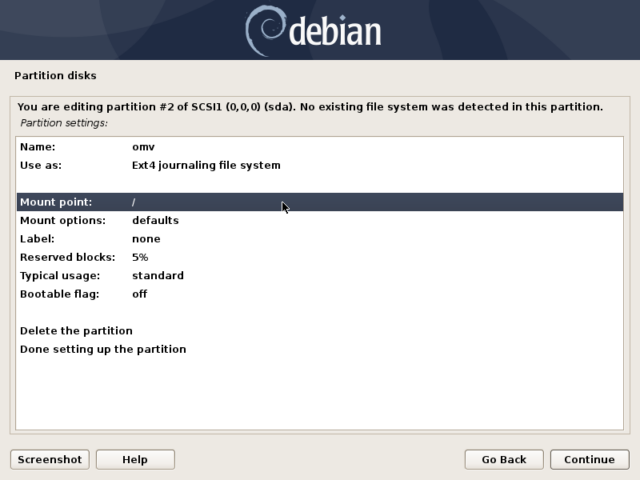

Mit Klick auf Weiter/Continue kommen wir zurück zu den Festplatten und Partitionen und sehen die erstellte EFI-Systempartiton. Den weiteren Fesplattenspeicherbereich dort wählen wir mit Doppelklick aus und legen ihn als Ext4-Partition fest.

Wichtig ist hier der Mount Point mit „/“, die Partition wird direkt als Root-Partition verwendet. Als Name vergeben wir wieder irgend etwas, ich tippe hier einfach „omv“ ein.

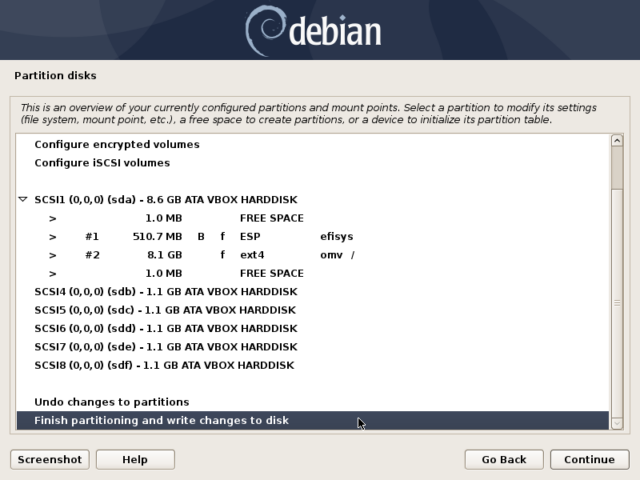

Die fertige Partitionierung sollte wie folgt aussehen:

Wenn wir nun bestätigen, dass wir fertig sind, werden wir daran erinnert, dass wir keine Swap-Partition erstellt haben. Da dies unsere Absicht war, bestätigen wir das nochmals. Im folgenden Fenster wird nochmal dargestellt, wie wir die Festplatte partitionieren möchten, was wir auch bestätigen.

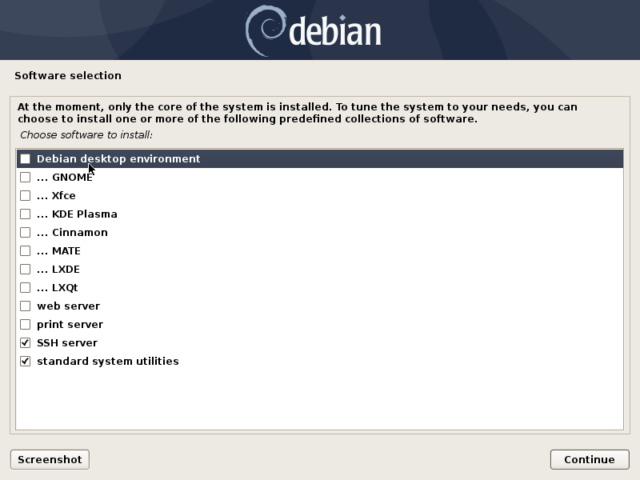

Die Installation von Debian startet nun. Nach der Installation werden wir gefragt, ob wir noch weitere CDs oder Installationsmedien haben – haben wir nicht. Die Konfiguration des Paketmanagers fragt uns noch, von welcher Quelle wir Pakete laden wollen, hier kann man intuitiv nichts falsch machen. Wir klicken uns durch, bis wir gefragt werden, welche Software-Komponenten wir installieren möchten.

Da das System nur am Netzwerk hängt und auch nicht in einen Fenstermanager starten soll, wählen wir „Debian desktop environment“ ab und installieren nur „SSH server“ und „standard system utilities“.

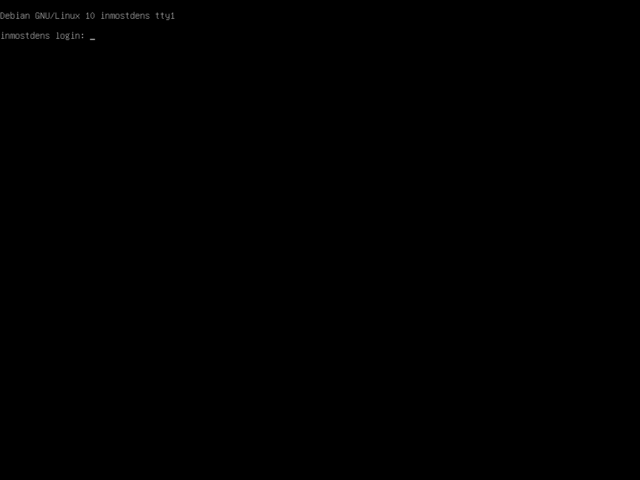

Wenn die Installation fertig ist, startet der Rechner im Idealfall neu und wir haben eine Minimal-Debian-Installation, die über EFI bootet und direkt in die Konsole startet. Das funktioniert möglicherweise einmal, immer oder gar nicht.

An dieser Stelle könnte man sich als root oder debuser anmelden. Mit dem Befehl „su“ wechselt man, wenn man nicht als root angemeldet ist, zur Eingabe von Befehlen als „root“-Nutzer. Befehle, die dann eingegeben werden, werden als „root“ ausgeführt, bei tiefgreifenden Änderungen am System wie wir das noch vor haben ist das nötig.

Wir fahren den Rechner nun direkt wieder herunter. Idealerweise kann man, bei passenden UEFI-Bios-Einstellungen, nun einmal kurz die Power-Taste am PC drücken und das Betriebssystem sollte herunterfahren. Funktioniert das so nicht, kann man mit root-Rechten (Kommando „su“ eintippen) mit dem Befehl systemctl poweroff das Herunterfahren starten.

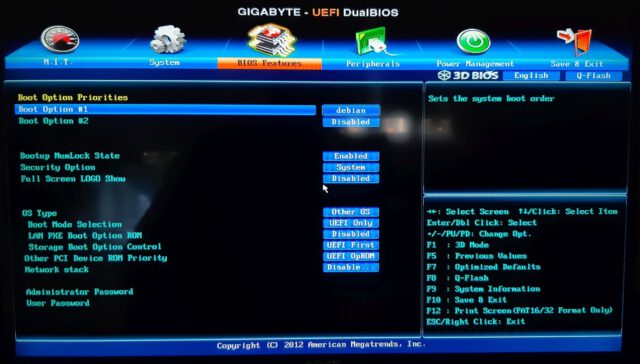

Man muss im EFI-Bios nun einstellen, dass immer debian gestartet wird, nach der Installation finden wir den Eintrag des neuen Bootloaders bei den möglichen Betriebssystemen.

Es war bei mir so, dass Betriebssystem nur einmalig nach der Installation gestartet ist, danach landete ich in einer anderen EFI-Shell des Systems. Das bedeutet in der Regel nur, dass eben nicht der Bootloader gestartet wurde, den man eben installiert hat. Diese Einstellung sollte man kontrollieren.

Beim Einschalten sollte der Rechner nun immer direkt über EFI booten – fertig ist unsere Debian-Minimalinstallation. Es begrüßt uns der Boot-Manager Grub, der nach wenigen Sekunden automatisch Debian startet.

Wir können uns mit dem erstellten Benutzer „debuser“ und dem Passwort nun anmelden. Einfach eintippen.

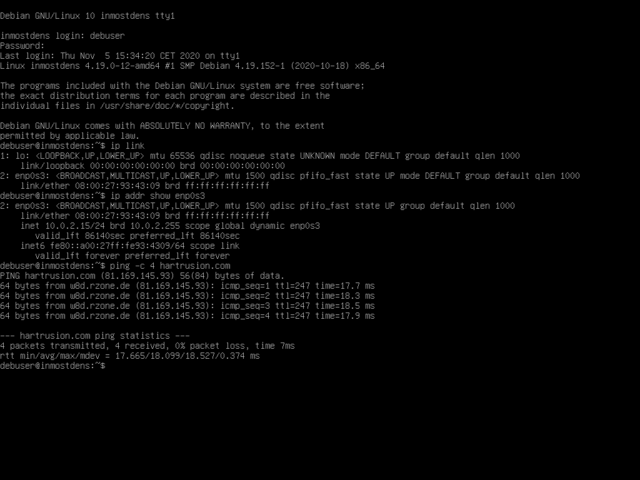

Mit dem Befehl ip link zeigen wir den Status aller Netzwerkschnittstellen (und so alle Netzwerkschnittstellen) an. Früher hießen die verkabelten Netzwerkschnittstellen eth0 oder ähnlich, heute nutzt man Predictable Network Interface Names – die Netzwerkschnittstelle heißt hier enp0s3.

Mit dem Befehl ip add show enp0s3 können wir die aktuelle IP-Adresse anzeigen. Mit ping -c 4 <adresse> kann man prüfen, ob es eine Verbindung ins Internet gibt, hier kann man eigentlich irgend etwas beliebiges anpingen (normalerweise kein Problem).

Installation von OpenMediaVault

Die Installation von Openmediavault über Debian ist normalerweise Problemlos nach der offiziellen Anleitung aus den Paketquellen von Openmediavault möglich.

Für die Installation melden wir uns als debuser an und tippen „su“ ein, um die folgenden Befehle mit Root-Rechten auszuführen.

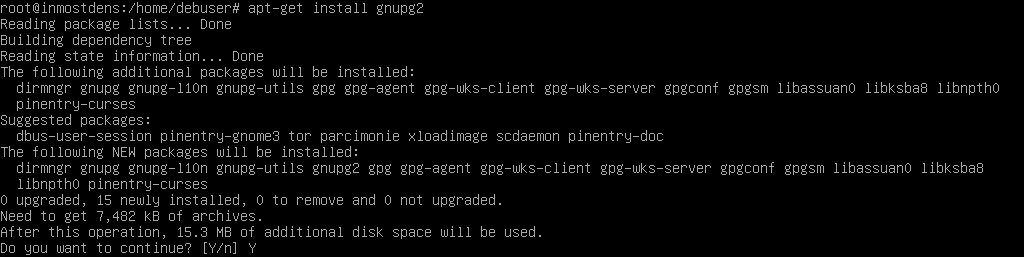

Wir benötigen zuerst das Paket gnupg2, welches wir über das Kommando

apt-get install gnupg2installieren.

Mit wget laden wir uns den Schlüssel zu den OMV-Paketen auf den Rechner.

wget -O "/etc/apt/trusted.gpg.d/openmediavault-archive-keyring.asc" https://packages.openmediavault.org/public/archive.keyÜber das Kommando apt-key fügen wir den Schlüssel zum Schlüsselbund hinzu

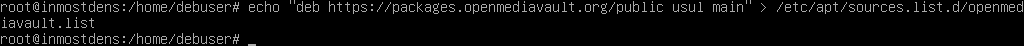

apt-key add "/etc/apt/trusted.gpg.d/openmediavault-archive-keyring.asc"Wir müssen nun eine Datei erstellen, in der in einer Zeile die Paketquellen für Openmediavault aufgeführt sind. Dies erledigen wir über den Befehl „echo“ und leiten die Ausgabe von Echo in die Datei um. Es gibt da viele Wege, wie man das tun kann, das hier ist nur einer davon.

echo "deb https://packages.openmediavault.org/public usul main" > /etc/apt/sources.list.d/openmediavault.listMit export werden einige Umgebungsvariablen festgelegt.

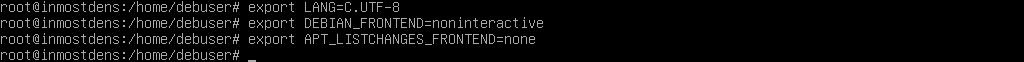

export LANG=C.UTF-8

export DEBIAN_FRONTEND=noninteractive

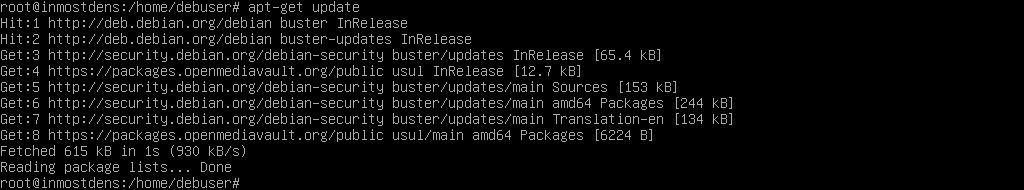

export APT_LISTCHANGES_FRONTEND=noneMit apt-get update werden die Paketlisten neu eingelesen und aktualisiert.

apt-get updateDie eigentliche Installation erfolgt über apt-get install mit etlichen Optionen – dieses Kommando exakt so abtippen (inkl. Absätzen) wie folgt:

apt-get --yes --auto-remove --show-upgraded \

--allow-downgrades --allow-change-held-packages \

--no-install-recommends \

--option Dpkg::Options::="--force-confdef" \

--option DPkg::Options::="--force-confold" \

install openmediavault-keyring openmediavaultEs folgt eine Flut von Konsolenausgaben, Openmediavault wird nun mit allen Abhängigkeiten automatisch installiert.

Normalerweise wird über das Kommando omv-confdbadm populate Openmediavault eingerichtet – aus einem mir nicht bekannten Grund war der Pfad dorthin jedoch nicht in der Path-Variable vorhanden.

Sollte der Befehl

omv-confdbadm populatenicht gefunden werden, so wird über

export PATH=$PATH:/usr/sbinder Pfad dorthin bekannt gemacht und dann omv-confdbadm populate erneut eingetippt. Meine VM hat an dieser Stelle gestreikt und keine Kommandos angenommen, während es am NAS überhaupt keine Probleme gab. Ein Neustart hat geholfen.

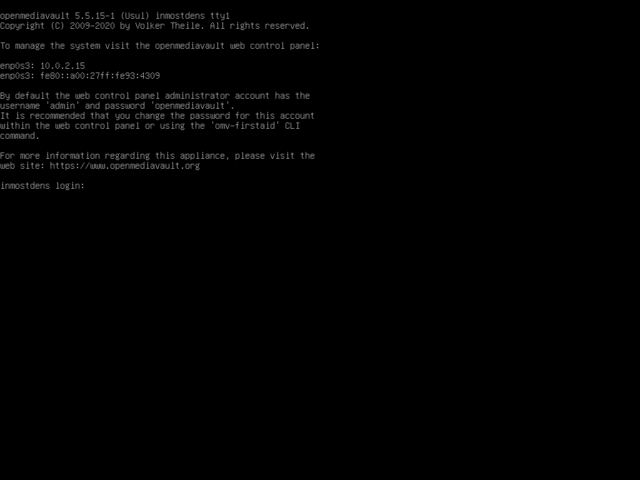

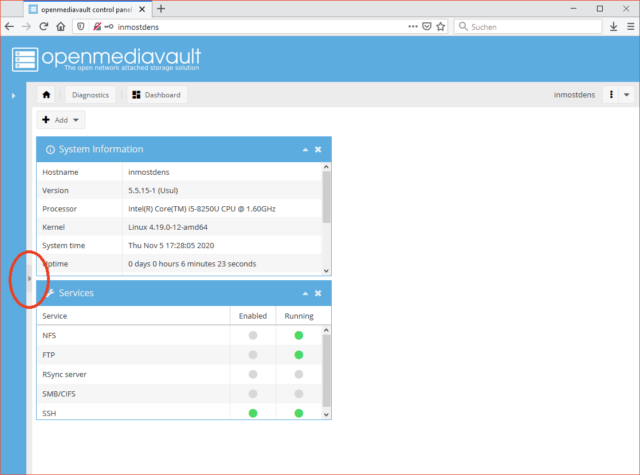

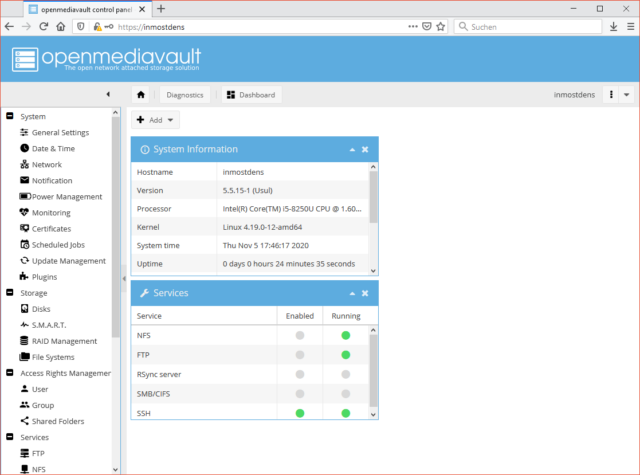

Die Installation ist dann abgeschlossen. Startet man das System neu, erscheint nach dem Boot-Manager eine etwas anders aussehende Konsole, es wird z.B. die aktuelle IP-Adresse angezeigt.

An dieser Stelle sind wir mit der Installation fertig und das NAS ist im Netzwerk erreichbar.

Einrichten von OpenMediaVault

Eigentlich wollen wir schnell eine Netzwerkfreigabe auf einem RAID-Array erstellen. Aber: OpenMediaVault ist nach der Installation offen wie ein Scheunentor und sollte so in keinem Netzwerk verwendet werden. Ein paar Kleinigkeiten werden wir daher gleich zu Beginn anpassen.

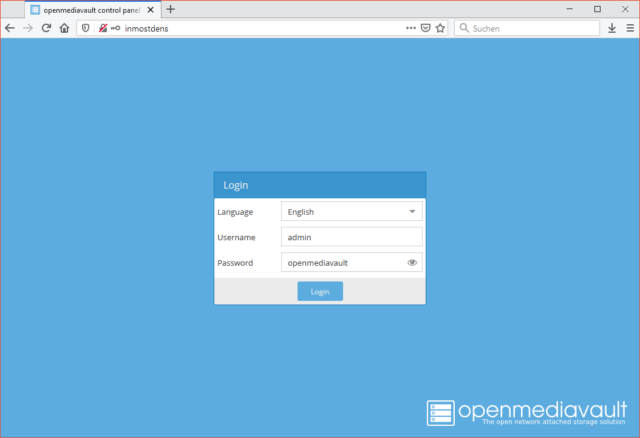

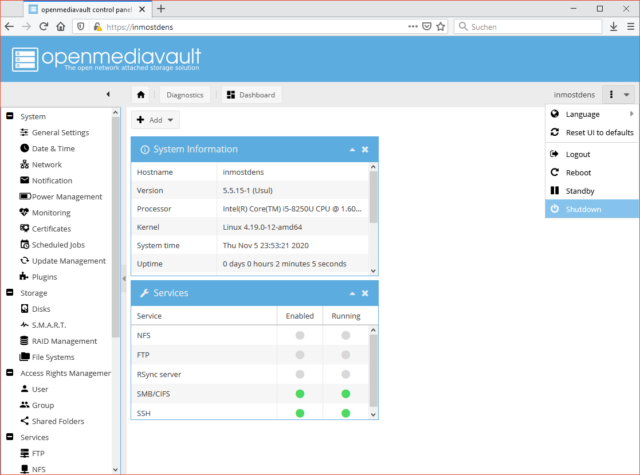

Wir erreichen unser NAS über den eingestellten Hostnamen. Wer etwas anderes eingestellt hat und mit DNS arbeitet, weiß schon Bescheid, wie er sein Gerät findet. Hier haben wir das NAS jedenfalls inmostdens ohne Domäne genannt, also rufen wir den Hostnamen im Webbrowser mit http://inmostdens auf. Wichtig ist hier, http:// explizit davor zu schreiben, da viele Browser sonst automatisch nach dem Hostnamen suchen (es ist kein vollständiger Domain-Name).

Wir melden uns mit dem Initialbenutzer admin und dem Passwort openmediavault an.

Webinterface über HTTPS

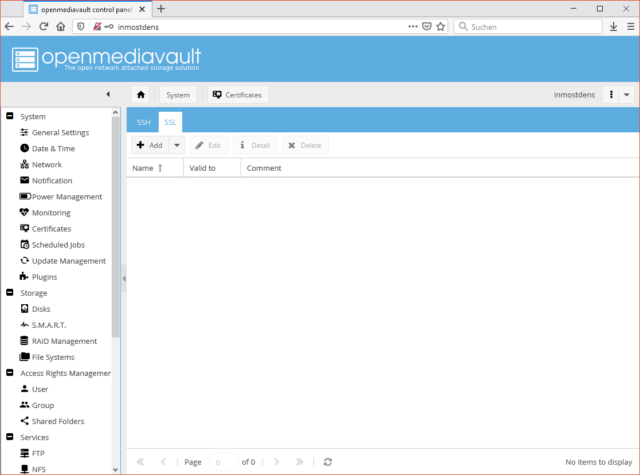

Der Browser meckert völlig zurecht beim Login, dass die Verbindung nicht verschlüsselt ist und die Daten im Klartext übertragen werden – das ändern wir nun zuerst.

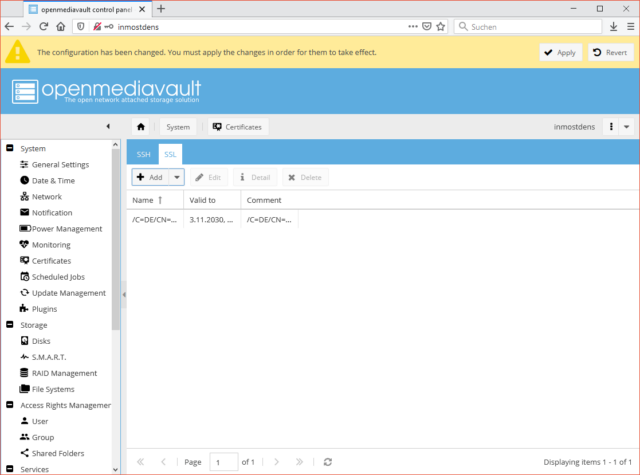

Über das kleine Dreieck an der linken Seite können wir einen Navigationsbereich einblenden. Dort finden wir unter „System“ einen Punkt „Zertifikate“, dort können wir unter „SSL“ Zertifikate für SSL-Verbindungen hinzufügen.

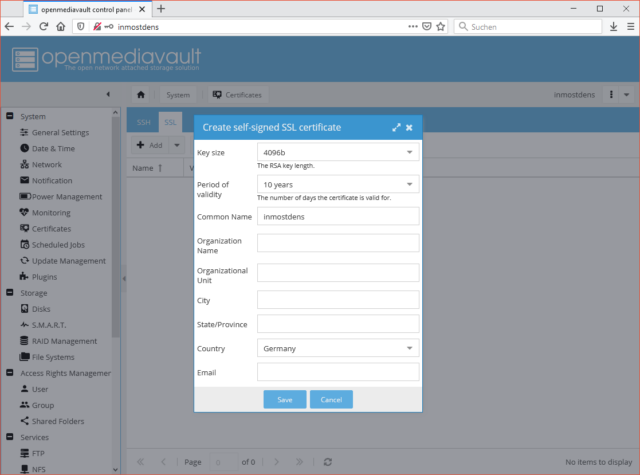

An dieser Stelle erstellen wir selbst ein Zertifikat und verzichten auf eine Zertifizierungsstelle. Es gibt die Möglichkeit, das später anständig zu machen. Das Zertifikat benötigen wir, um die Verschlüsselung des Webinterfaces über HTTPS zu nutzen. Ein selbst-ausgestelltes Zertifikat wird bei jedem vernünftigen Browser zu einer Warnung führen, die Verbindung ist aber trotzdem verschlüsselt und die Passwörter werden nicht mehr im Klartext übertragen. Für die Kommunikation im eigenen Heimnetz ohne Zugriff von außen ist das erst einmal ausreichend.

Man klickt auf „Add“ und fügt so ein neues SSL-Zertifikat hinzu. Es ist ausreichend, nur ein Land und einen Namen anzugeben. Übrigens: Den Dialog, der sich öffnet, kann man über das Symbol mit den zwei Pfeilen statt im Vollbild auch als Dialog anzeigen, wie im Screenshot zu sehen.

Nachdem man Speichert, erscheint das Zertifikat in der Liste. Es erscheint kurz darauf ein gelber Balken, der fragt, ob man diese Konfiguration übernehmen möchte. OMV funktioniert fast immer so, dass man etwas verändert und die Konfiguration immer über diesen gelben Balken schreiben muss. Erst dann ist sie aktiv. Wir klicken auf „Apply“.

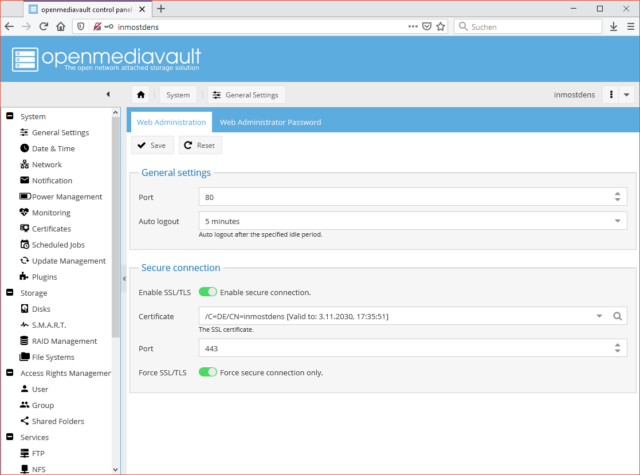

Wir gehen dann links zurück auf System / General Settings und stellen hier ein, dass das Webinterface über SSL/TLS erreichbar ist, wählen das eben erstelle Zertifikat im Dropdown-Menü aus und setzen auch den Schalter, dass SSL/TLS erzwungen wird.

Hier müssen wir die Einstellungen mit „Save“ speichern, dann erscheint der gelbe Balken und wir können die Konfiguration schreiben. Sobald die Konfiguration aktiv ist, ist das Webinterface nicht mehr erreichbar, daher endet das auch in einem Fehler.

Wir erreichen das Webinterface nun nur noch über https://inmostdens und wie angekündigt, wird unser Browser uns warnen, dass es sich um ein selbst ausgestelltes Zertifikat handelt. Diese Warnungen ignorieren wir (ggf. muss man eine Ausnahme hinzufügen). Die Verbindung ist dennoch verschlüsselt und erst jetzt macht es Sinn, das Administrator-Passwort zu ändern.

Web-Administrator Passwort ändern

Das Passwort kann man unter General Settings / Web Administrator Password ändern. Das Passwort ändert sich direkt nach dem Speichern, ohne dass man die Konfiguration über den gelben Balken bestätigen muss.

RAID-Laufwerk erstellen

Wir wollen nun eine Netzwerkfreigabe auf einem RAID-Array erstellen. Möchte man nun eine Dateifreigabe auf einem Raid-Array erstellen, so benötigt man einen Ordner auf einem Dateisystem auf einem Raid-Gerät. Diese Dinge müssen wir nun erstellen.

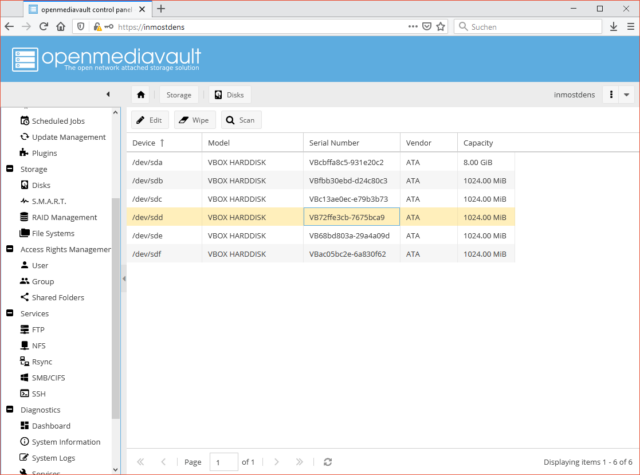

Unter Storage – Disks finden wir eine Liste aller Festplatten, die vom System erkannt wurden, auch die Festplatte, auf der das System installiert ist.

Wählt man ein Laufwerk aus und klickt auf „Edit“, so können folgende Einstellungen geändert werden:

- Advanced Power Management: Energieverwaltung, ermöglicht das Abschalten der Festplatten (Spindown)

- Spindown Time: Zeit, nach der die Festplatten abgeschaltet werden

- Write Cache Ein/Aus

Zu diesen Punkten gibt es unterschiedliche Philosophien. Ein aktiver Write-Cache erhöht die Schreibgeschwindigkeit, bei Stromausfall sind die Dateien, die sich noch im Cache befinden, verloren – Für das RAID-Array ein ernstes Problem.

Der RAID-6-Verbund mit 6x 3 TB ist bei meinem NAS auch ohne Write-Cache noch schnell genug, die vollen 100 MB/s beim Lesen und Schreiben bereit zu stellen.

Die verbauten Festplatten von Toshiba sind leider etwas lauter, daher habe ich das Energiemanagement auf „1 – minimum power usage with standby (spindown)“ gestellt und den Timer dazu auf 60 Minuten. Auch hier gibt es die Ansicht, dass Fesplatten durch Ein- und Ausschalten mehr an Lebensdauer verlieren als wenn sie dauerhaft laufen würden. Mir persönlich ist ein leises System wichtig und ich habe keinen eigenen Raum für das NAS, daher habe ich das so eingestellt.

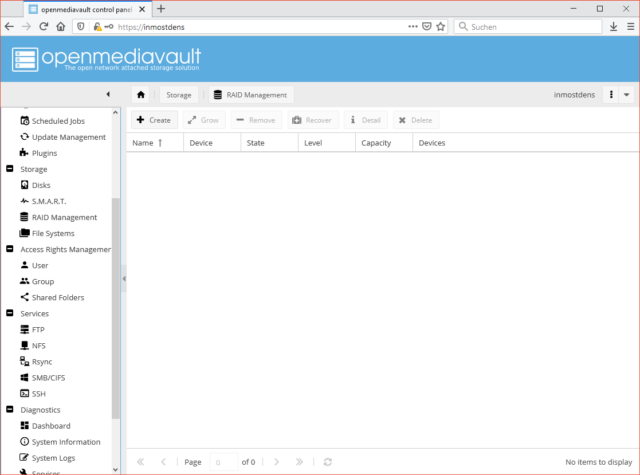

Unter Storage – RAID Management können wir nun die verbliebenen Laufwerke, die wir bei der Installation nicht partitioniert haben, als Software-RAID konfigurieren. Dazu klickt man auf „Create“.

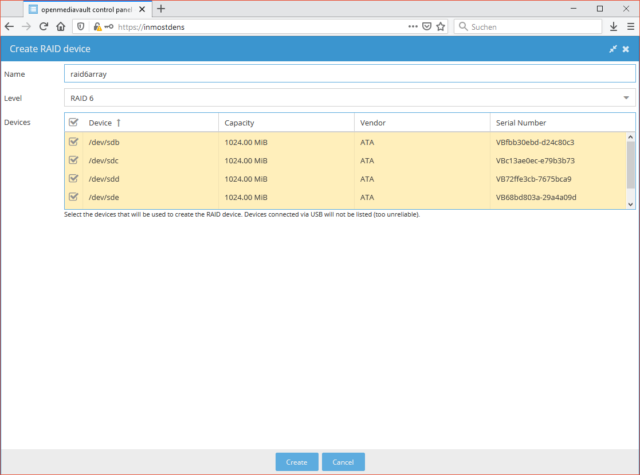

Man wählt die Festplatten, die man ins Raid-Array hinzufügen möchte, aus und stellt auch den Typ des gewünschten Arrays ein. Es muss hier ein Name vergeben werden, ich nenne es einfach „raid6array“. Was man hier eingibt, ist egal.

Unter „Level“ wählen wir aus, wie die Festplatten kombiniert werden sollen. Die verschiedenen RAID-Systeme sind an vielen Stellen im Internet gut erklärt, ich wähle RAID 6 für eine doppelte Parität, also die Absicherung gegen den Ausfall von gleich zwei Festplatten. Es ist nicht unwahrscheinlich, dass beim Ausfall einer Festplatte eine zweite beim Wiederherstellen des Arrays auch ausfällt, wenn diese aus der selben Produktion stammen. RAID 5 wäre in diesem Fall verloren.

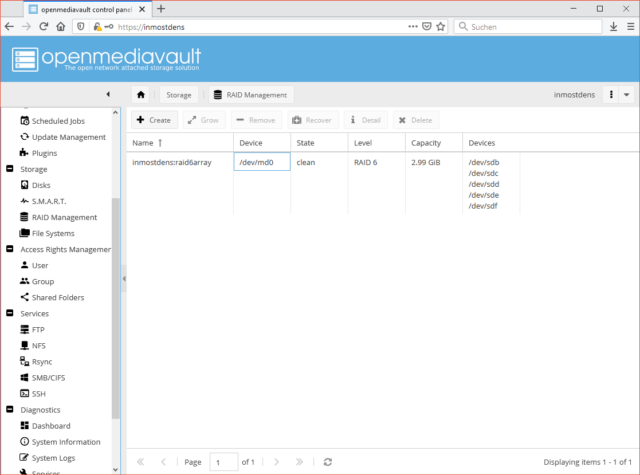

Nach der Erstellung folgt zwar ein Hinweis, dass erst abgewartet werden soll, bis das RAID erstellt wurde, aber zum Erstellen muss man erst noch die Änderungen an der Konfiguration an der gelben Leiste bestätigen.

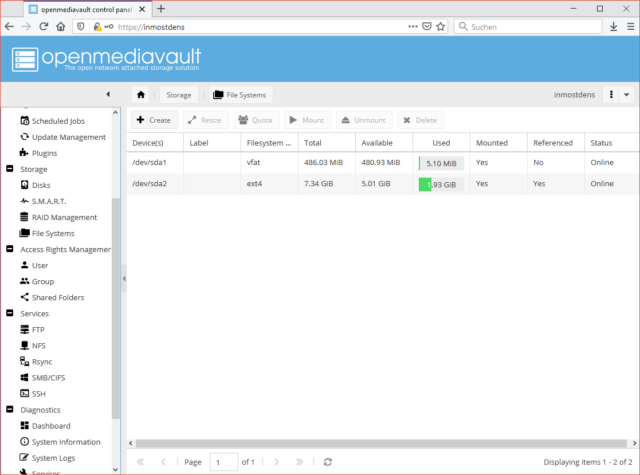

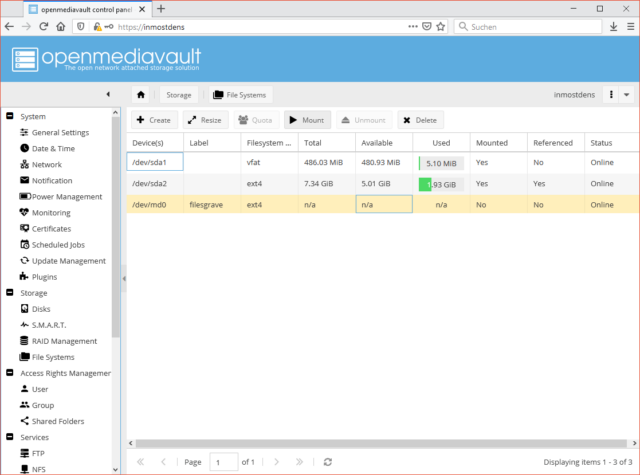

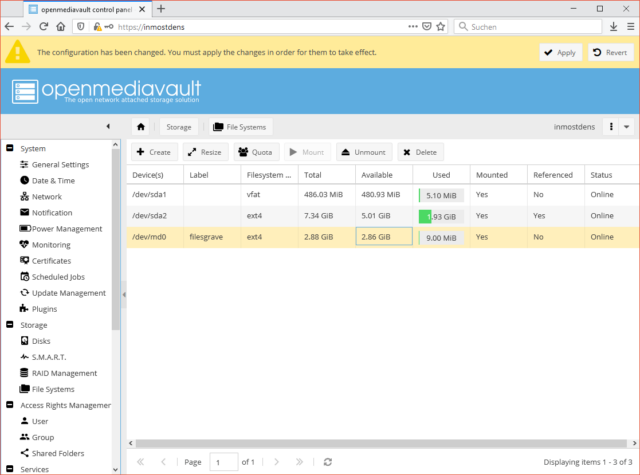

Das RAID-Laufwerk steht dann als Gerät am Pfad /dev/md0 zur Verfüfung. Als nächstes erstellen wir ein Dateisystem auf dem RAID-Laufwerk, indem wir unter Storage auf „File Systems“ gehen. Wir finden dort die bereits bestehenden Partitionen (die Debian-Installation und die EFI-Partition).

Wir fügen ein neues Dateisystem auf dem von uns erstellten Raid hinzu, unter Device wählen wir den Software-Raid-Verbund „raid6array“ aus, den wir oben erstellt haben. Das Linux-Dateisystem ext4 tut hier beste Dienste, beim Titel muss man sich etwas ausdenken, ich nenne es „filesgrave“. Das klingt, als hätte man in Englisch nicht aufgepasst.

Es folgt ein Fenster mit der Konsolenausgabe, in der man diesen Vorgang beobachten kann.

Mit Klick auf „Mount“ binden wir das Dateisystem nun ein, was wir auch nochmals auf der gelben Konfigurationsleiste bestätigen.

Wir haben jetzt ein Raid-Array mit Dateisystem im System eingebunden. Im nächsten Schritt erstellen wir noch eine Freigabe, die wir im Netzwerk freigeben werden.

Benutzer und Dateifreigabe erstellen

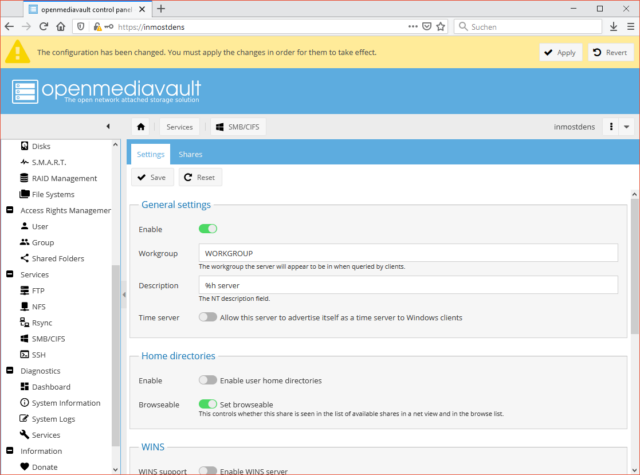

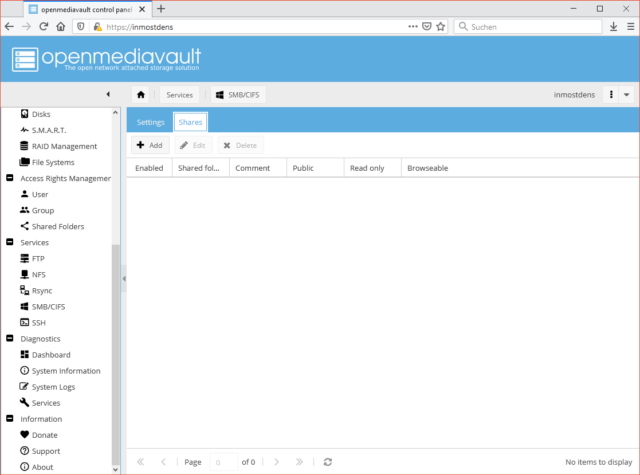

Die Dateifreigabe für Windows finden wir unter Services / SMB/CIFS, diese Abkürzungen stehen für „Server Message Block“ bzw. „Custom Internet File System“. Diesen Service können wir dort einfach einschalten.

Spätestens hier müssen wir uns Gedanken über Benutzerkonten machen. Es gibt die Möglichkeit, eine Dateifreigabe öffentlich im Heimnetzwerk für alle ohne Passwort zur Verfügung zu stellen. Es reicht dann aus, wenn jemand zufällig mit einem Verschlüsselungstrojaner in eurem WLAN eingeloggt ist und eure Daten sind alle unbrauchbar. Daher sollte man auch im eigenen Netz mindestens mit Nutzername und Passwort das NAS minimal absichern – auch wenn kein Zugriff von Außen möglich ist.

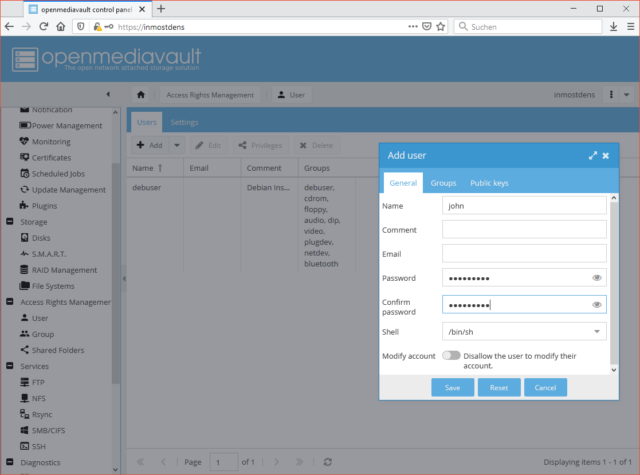

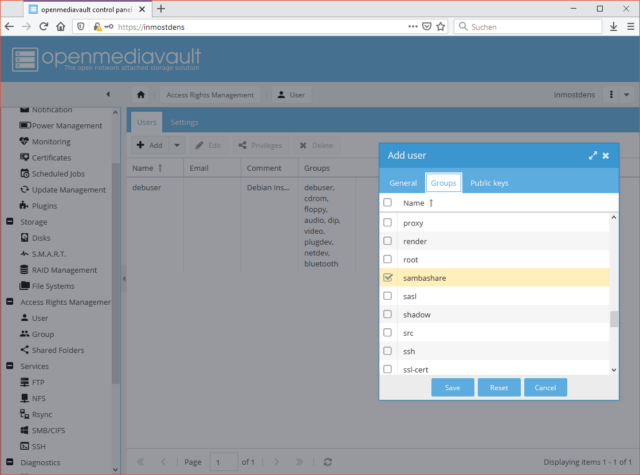

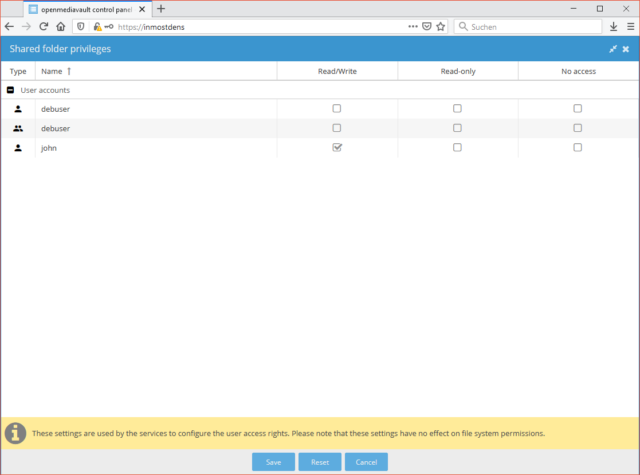

Unter Access Rights Management finden wir den Punkt Users. Hier erstellen wir einen neuen Nutzer, der die zu erstellende Dateifreigabe nutzen soll. Ich nenne ihn hier einfach „john“. Wichtig ist, dass der Nutzer in die entsprechenden Gruppen hinzugefügt wird. Soll der Nutzer für Windows-Dateifreigaben verwendet werden, muss er in der Gruppe „sambashares“ sein, für SSH-Zugriff in der Gruppe „SSH“. Gruppen sind ggf. erst sichtbar, wenn ein Service dazu installiert und aktiv ist.

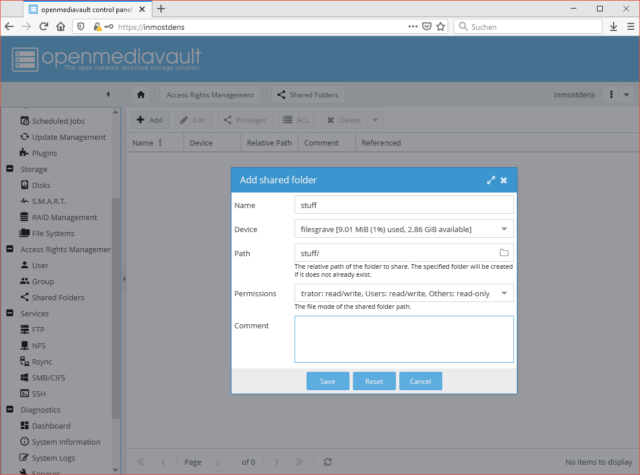

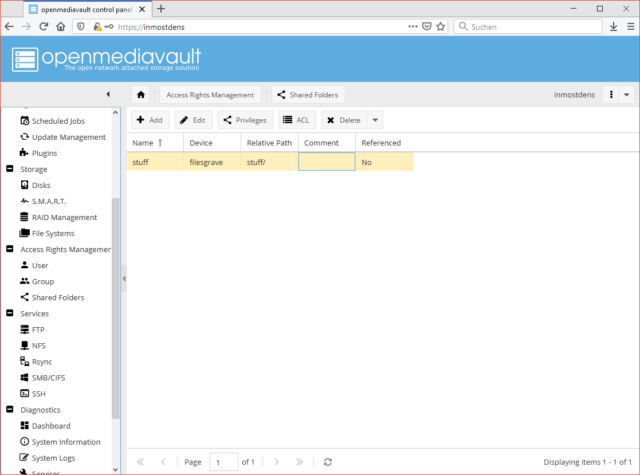

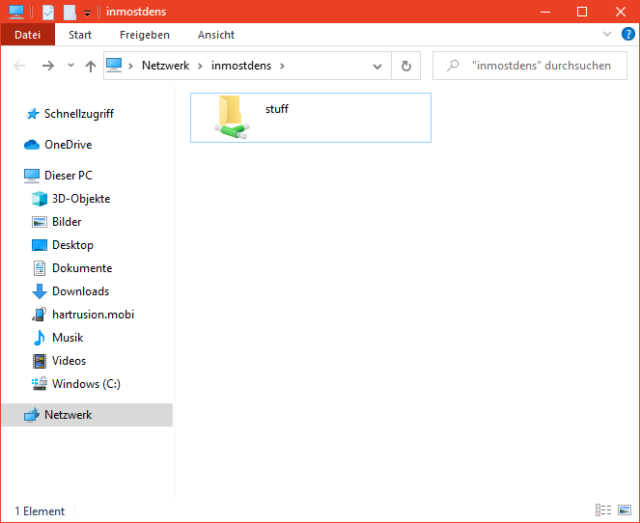

Ebenfalls unter Access Rights Management können wir Ordner anlegen (Shared Folders). Alles, egal ob über miniDLNA, FTP oder SMB, muss in einem solchen Ordner liegen. Für John erstellen wir einen Ordner „stuff“.

Der erstellte Ordner (gelben Balken bestätigen!) wird ausgewählt, mit Klick auf den Button „Privileges“ kann nun eingestellt werden, wer auf diesen Ordner Zugreifen darf. Wir geben John Schreibzugriff.

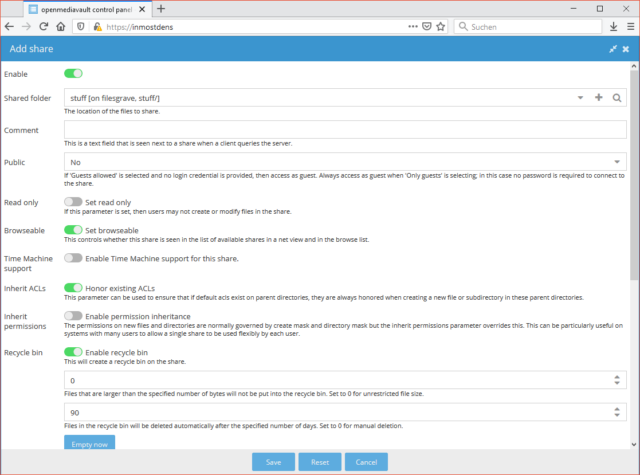

Diesen Ordner möchten wir nun über unseren Windows-PC nutzen. Dazu wechseln wir zu SMB/CIFS. Unter „Shares“ fügen wir nun eine neue Freigabe hinzu, bei der wir den eben erstellten Ordner „stuff“ in der Drop-Down-Liste hinzufügen. Wichtig: Es gibt an dieser Stelle die Möglichkeit, einen Papierkorb zu konfigurieren. Dies sollte man wirklich tun, es gibt sonst keine Möglichkeiten, versehentlich gelöschte Dateien wiederherzustellen.

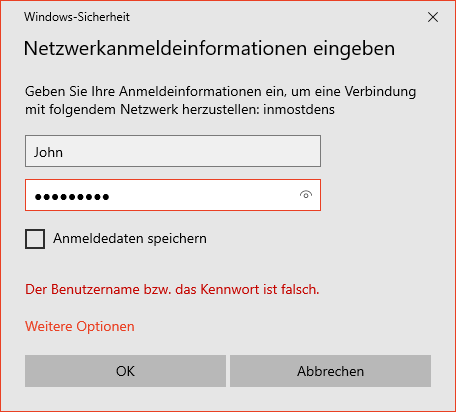

Nach dem Speichern und Anwenden der Konfiguration haben wir unsere erste Dateifreigabe auf OMV erstellt. Wir erreichen unser NAS in Windows z.B. mit Windows-Taste + R, indem wir dort „\\inmostdens“ eingeben. Nach einer Anmeldung mit dem Nutzer „John“ können wir dort auf die Dateifreigabe zugreifen.

Es ist auch möglich, unter „Dieser PC“ mit Rechtsklick dort ins Leere auf „Netzwerkadresse hinzufügen“ die Verknüpfung zum NAS dort dauerhaft hinzuzufügen oder auch als Netzlaufwerk hinzuzufügen.

NAS abschalten

OpenMediaVault lässt sich über das Webinterface über die drei Punkte an der rechten Seite herunterfahren.

Das Herunterfahren dauert einige Sekunden. Bietet das EFI-Bios die Möglichkeit, ein Herunterfahren über den Power-Button auszulösen, darf dieses Herunterfahren nicht weniger Zeit benötigen. Bei dem Gigabyte-Mainboard funktioniert dies bei Debian ohne die OMV-Installation gut.

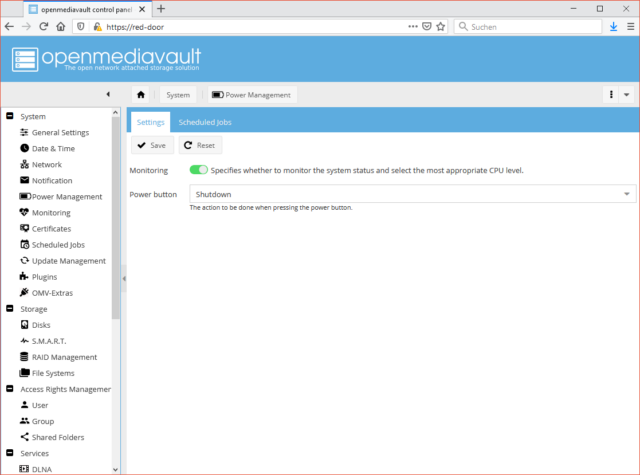

Es gibt zusätzlich eine Option unter „Power Management“, den Power-Button zum Herunterfahren zu benutzen.

Sonstiges

Für UPnP-AV-Streaming kann das Plugin „miniDLNA“ benutzt werden. Dieses kann über „OMVExtras“, eine weitere Paketquelle mit vielen Zusatz-Plugins für OpenMediaVault, installiert werden. Es macht Sinn, die Dateien für Medienstreaming auf ein eigenes Verzeichnis zu legen.

Mit „S.M.A.R.T.“ können die Festplatten überwacht und regelmäßige Tests durchgeführt werden. Ich lasse je ein Laufwerk an einem Wochentag (Montag sdb, Dienstag sdc, …) um 02:00 Uhr nachts mit einem Long-Self-Test prüfen, dieser Test dauert bei den verbauten Festplatten ca. 4-5 Stunden.

Unter „Notifications“ kann über einen hier zu anzugebenden SMTP-Server eingestellt werden, dass das System bei Fehlern automatisch E-Mails versendet, so wird man über Probleme informiert (SMART-Fehler, RAID-Fehler, …).

Strategie zur Absicherung gegen Datenverlust

Es wurde hier RAID6 als Lösung gegen den Ausfall einer Festplatte genannt. Der verbreiteten Meinung, dass RAID5 wegen der einfachen Redundanz und der Abhängigkeit von verbleibenden, funktionierenden Laufwerken keine gute Lösung darstellt, wurde so etwas Rechnung getragen. Denn bei RAID5 gilt: Wenn z. B. 3 von 4 Festplatten noch funktionieren, gibt es keine Redundanz mehr und das Wiederherstellen der Daten beansprucht alle verbleibenden Festplatten. Die Wahrscheinlichkeit, dass alle Daten verloren gehen, ist dann 3 mal höher als bei einer einzelnen Festplatte ohne RAID oder anderes, da mit dem Ausfall einer einzigen Platte alle Daten verloren sind. Zwar hat RAID6 eine doppelte Redundanz, aber auch hier besteht weiter die Möglichkeit, dass ein Schaden am Rechner mehrere Festplatten gleichzeitig lahmlegt und auch dann sind alle Daten verloren. In meinem Elternhaus wurde vor vielen Jahren durch einen Blitzeinschlag ein Großteil der Elektronikgeräte zerstört. Daher sichere ich mein NAS regelmäßig auf eine externe Festplatte, die nicht dauerhaft angeschlossen ist. Wichtige Dokumente, die ich nur noch digital habe und andere Daten, deren Verlust eine absolute Katastrophe wäre, sichere ich zusätzlich über rsync auf einem angemieteten Cloud-Speicher.

RAID dient zur schnelleren Verfügbarkeit der Daten falls eine Platte mal „abraucht“, ersetzt keinesfalls ein Backup und wird m.M. nach im privaten Bereich überbewertet. Bei einer durch Viren unfreiwilligen Datenverschlüsselung oder defekten Daten bringt RAID normalerweise nichts. RAID sorgt für zusätzliche Stromkosten und die sind bei 3,5 Zoll Platten nicht unerheblich. Ich habe auf RAID verzichtet und sichere einmal pro Tag über einen Script mit rsync meine Daten 1:1 von der OMV-NAS auf ein externes System. Dieses System läuft nur in der Zeit des Backups. Nach dem Backup wird das Backup-System (ein Raspi mit 2,5 Zoll Festplatte), wieder runter gefahren. Falls es mal Probleme mit dem NAS gibt werden die Daten über das Backup-System wieder hergestellt. Wichtige Daten werden nochmal zusätzlich auf andere Datenträger gesichert.

Ältere Hardware für ein NAS zu verwenden sorgt für niedrige Anschaffungskosten. Dafür sind dann die Stromkosten umso höher. Bei 33 Cent die KWh spielt das immer mehr eine Rolle. Und die Kosten werden noch steigen. Ich verwende ein Asrock-Board mit J4105 Prozessor (TDP 10 Watt), OMV 6 und eine 4TB Platte für die Daten. Das System selber läuft auf einer kleinen SSD (60 GB). Ich hätte dank OMV Flashmemory Plugin aber auch keine Bedenken das System auf einem USB-Stick laufen zu lassen. Durch das Addon werden die Schreibzugriffe auf den Stick bzw. der SSD stark minimiert. Wenn kein Gerät mehr auf das NAS zugreift wird das System über Autoshutdown nach 15 Minuten runter gefahren und mittels WOL beim Zugriff eines Rechners wieder automatisch in Betrieb genommen (WOL über Autostart der Rechner). Wenn ich über das Handy auf das heruntergefahrene NAS zugreifen möchte starte ich das Sytem über eine App.

Hallo micha, Danke für deinen Beitrag hier. Viel besser kann man es nicht formulieren bzw. machen. Ich stimme dir voll und ganz zu, RAID sichert lediglich ab, dass eine Festplatte ausfällt und sonst gar nichts – wie trügerisch diese Sicherheit ist, habe ich im letzten Absatz des Artikels hier versucht zu erläutern. Wenn man mehrere Festplatten zusammenschaltet und beim Ausfall einer Platte alles verloren wäre, ist das Risiko sogar größer als wenn man nur eine einzelne Festplatte benutzt hätte. Diese Situation kann bei Raid 5 entstehen. Eine regelmäßige Datensicherung auf ein anderes System (idealerweise auch noch an einem anderen Ort) ist wesentlich sinnvoller als RAID-Spielereien und sollte auch so priorisiert werden. Wird hier leider nur beiläufig erwähnt.

Board und CPU waren Reste, die ich geschenkt bekommen hatte – bis sich eine Neuanschaffung über die Stromkosten amortisiert wird es selbst bei stark erhöhten Strompeisen viele Jahre dauern und Boards mit vielen SATA-Ports sind dann doch nicht so günstig. Ich werfe jetzt mal eine Einsparung von 30 Watt durch bessere Hardware in den Raum: 1 Jahr lang 30 Watt zusätzlich verbrauchen kostet bei 33 Ct/kWh etwa 40 €, jetzt läuft das Ding aber nur ca. 20-40 % der Zeit, da lohnt sich das nicht. Zumal dann wieder neue Hardware produziert werden muss und irgendwo wandert etwas in den Elektroschrott. Grüße

Eine schöne Anleitung, die mir bei meinem Problem mit UEFI und der OMV Stick Installation geholfen hat. Danke 🙂

Allerdings ist mein eingerichteter User nach der OMV Installation nicht mehr via SSH in der Lage sich anzumelden. root schon. Direkt am Rechner klappt die Anmeldung. Das ist jetzt nicht lebenswichtig, aber schon irgendwie kurios.

Nach dem Versuch den Zugriff auf HTTPS umzustellen, hat OMV erstmal seinen Dienst versagt. Ich habe daher aktuell den Sever ohne HTTPS laufen. Da er hinter einer Firewall läuft, sollte das vorerst egal sein. Es gibt keine Zugriffe von Aussen. Auch das Problem werde ich später noch angehen

diesen Befehl noch korrigieren:

apt-get install gnupgp2

im Konsolen-PrintScreen steht der richtige Befehl, der aber nur bei Vergrösserung sichtbar ist.

Sehr gute Beschreibung, hat mir sehr geholfen (beim Update von OMV Version 2.x zur aktuellen Version, ja „do not touch a running system“).

Betreibe aber kein RAID, da ich sonst mindestens einen der verwendeten RAID-Disk als Reserve halten sollte. Sichere einfach jeden Disk einzeln, teilweise im Generationen-Prinzip (quasi die allerwichtigsten Daten).

Danke für den Hinweis, ist korrigiert!